藍牙現在是一種廣泛使用的技術,這要歸功於它包含在智能手機和平板電腦等設備中。 雖然我們已經習慣使用它將設備連接到我們的耳機、汽車和其他軟件,但藍牙仍然存在相當多的漏洞。

那麼使用藍牙安全嗎? 黑客如何使用藍牙進行攻擊?

目錄

藍牙如何工作?

1989 年,電信公司 Ericsson 開始研究一種無線替代 RS-232 串行通信的方法。1996 年,諾基亞和類似公司開始尋找藍牙等短距離協議。 所有這些組織都組成了藍牙特別興趣小組 (SIG)。

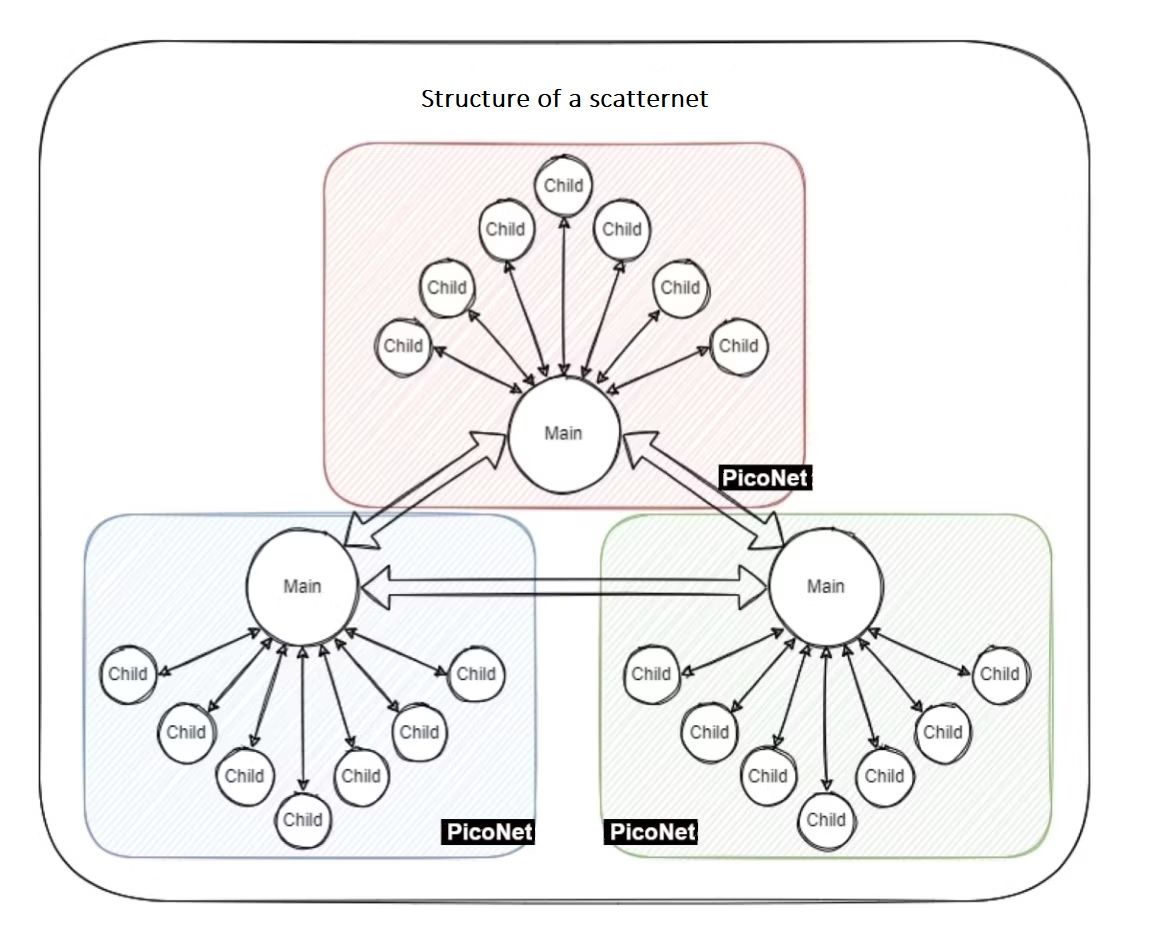

通常,藍牙技術由父設備和與其連接的子設備組成。 那是一個微微網。 子設備距離父設備 10 米以內。 微微網聯合起來,創建分散網。 這裡的父設備與子設備通信。

但是,無法直接與子設備對話。

藍牙安全的工作原理

藍牙協議中有三種基本的安全模型:

每個藍牙服務都有一個基於它的安全模式,並提供三個級別的安全性。 一些服務可能使用授權和身份驗證,而其他服務可能只使用身份驗證。 使用此協議的設備有兩種不同的安全模型。

此外,藍牙安全架構中為設備和服務定義了不同的安全級別。 設備有兩個安全級別:

使用藍牙技術可以在白天交換許多文件。 但是,如果您考慮上述安全服務和模式,您會意識到您必須為允許交換文件的設備授予很多權限。

對於另一台設備來說,僅僅因為它正在發送一些文件而對你的設備擁有如此多的權限,這是一個很大的安全問題。 但是,當然,您可以採取一些預防措施。

如何提高藍牙安全性

將您的藍牙設置保持在“不可發現”(傳輸已禁用),並僅在使用時切換到“可發現”模式。 讓您的智能手機或您使用的任何藍牙設備處於可發現模式會使設備面臨藍牙問題。 當您外出散步、開車甚至在辦公室裡走動時,近距離的任何藍牙用戶都可以接收到您的信號並使用它來訪問您的設備。

避免將您的關鍵信息(例如社會保險號、身份信息、序列號、密碼和信用卡信息)存儲在您的藍牙設備上。 如果您仍然這樣做,至少要確保使用複雜的密碼和額外的驗證層(如雙重身份驗證 (2FA))將這些存儲在沙盒服務中。

如果您要通過藍牙與設備連接,請在安全的地方進行此連接。 這將限制您附近潛在入侵者的數量。

黑客如何攻擊藍牙?

藍牙方面存在大量攻擊向量。 通過利用藍牙中的漏洞,攻擊者可以未經授權訪問受害設備。

一旦攻擊者獲得訪問權限,他們就會使用權限提升,即使用較小的漏洞來訪問更廣泛的系統並利用控制權。 因此,銷毀證據、攻擊其他設備甚至接管整個設備成為可能。

藍牙設備通常被認為是遠距離安全的。 然而,這是錯誤的。 可以使用高增益天線從 1500 米的距離進行攻擊,甚至更遠,這要歸功於最新版本的技術藍牙 5 和正在開發的網絡結構。

攻擊者的一般方法是通過傳輸錯誤文件來產生意想不到的結果。 當系統收到意外文件且指定的安全級別不足時,它要么陷入不穩定狀態,要么系統崩潰。 利用這些情況的攻擊者可以對易受攻擊的設備進行大量攻擊。 這些攻擊可以實現的目標列表很廣泛,包括:

- 撥打電話或發短信。

- 查看、修改或更新文件。

- 干擾可能包含照片、視頻或音頻等敏感內容的媒體。

- 數據盜竊或材料價值盜竊。

- 在設備上顯示令人反感的內容。

簡而言之,攻擊者可以獲得對您可以在 root 特權級別執行的所有操作的訪問權限。 這種情況通常是因為藍牙等芯片直接與主芯片相連,對主芯片沒有權限限制。 至少通過限制權限,您可以在攻擊期間限制 root 權限。

什麼是 Blueborne 漏洞?

該漏洞名為 Blueborne,於 2017 年 9 月發布,再次揭示了藍牙技術的可怕之處。 由於這種攻擊,可以在許多設備上遠程運行代碼(儘管可以使遠程訪問更加安全)。

Blueborne 與其他攻擊有顯著差異。 上述向量需要用戶許可。 換句話說,最終用戶正在批准諸如文件傳輸請求、連接請求和設備信任請求之類的事情。 然而,在 Blueborne 中,用戶不需要授予任何權限。 可以遠程使用它。

遠程可利用漏洞的邏輯

關於啟用遠程攻擊的漏洞最關鍵的一點是它們不需要任何用戶批准。 這有三個主要的基本規則:

換句話說,黑客可以在受害者不知情的情況下利用該漏洞進行攻擊。 最好的例子無疑是 Blueborne 攻擊。 使用藍牙技術,攻擊者可以訪問個人甚至大眾的設備,並對其進行操作。

不要低估藍牙攻擊

不要讓您的藍牙連接保持打開狀態,也不要接受您不信任的藍牙連接。 使您的軟件保持最新,並從受信任的設備列表中刪除未使用的藍牙設備。 這些方法將保護您免受大多數藍牙攻擊。

當然,完美的安全性並不存在,攻擊向量將隨著技術的發展而不斷發展。