يعتبر التصيد الاحتيالي أحد أكثر أساليب الجرائم الإلكترونية استخدامًا في الوقت الحالي.يمكن أن يكون التصيد الاحتيالي سهلاً بشكل مثير للقلق ويمكن أن يؤدي إلى إصابة الجهاز وسرقة البيانات شديدة الحساسية.علاوة على ذلك ، يتعرض الجميع تقريبًا لخطر الوقوع ضحية لهجوم التصيد الاحتيالي.لكن ما هو في الواقع؟كيف يعمل التصيد؟وهل يمكنك الابتعاد عنها؟

جدول المحتويات

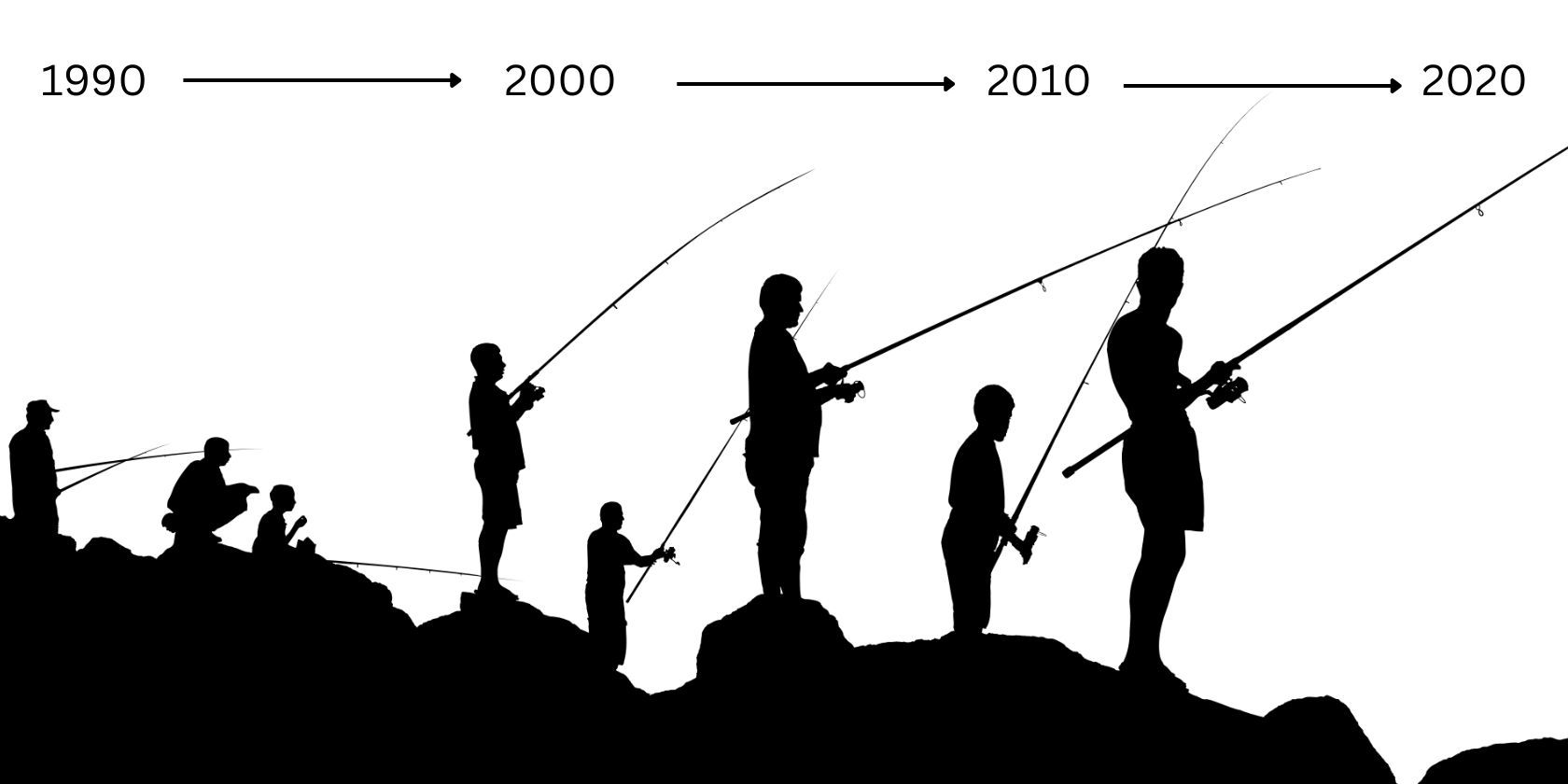

تاريخ التصيد

يمكن إرجاع فعل التصيد الاحتيالي إلى منتصف التسعينيات عندما كانت أجهزة الكمبيوتر تبدو وتعمل بشكل مختلف تمامًا عن تلك التي نستخدمها اليوم.خلال هذا الوقت ، كانت AOL (America Online) ، وهي خدمة أمريكية شهيرة للاتصال الهاتفي ، هي مزود الإنترنت المفضل للكثيرين.هذا جعله هدفًا رئيسيًا للمخادعين ، الذين اختاروا انتحال شخصية موظفي AOL لسرقة معلومات تسجيل الدخول القيمة من الضحايا.

بعد خمس سنوات ، أصيب أكثر من 50 مليون جهاز كمبيوتر بشيء يعرف باسم Love Bug.كان هذا فيروسًا انتشر بين الأجهزة عبر الهندسة الاجتماعية.كما يوحي الاسم ، اعتمدت هذه الحيلة على إغراء الحب لخداع الضحايا.ستتلقى الأهداف رسالة بريد إلكتروني تحتوي على مرفق ادعى المرسل أنه رسالة حب.اختار الأفراد الفضوليون فتح هذا المرفق لكنهم لم يدركوا أنهم كانوا يفسحون المجال لعملية احتيال خطيرة.

قد يتكاثر فيروس Love Bug من أجل الانتشار ، مما يجعله نوعًا من دودة الكمبيوتر.كانت أيضًا نسخة سريعة من خطأ سابق أنشأه الجاني ، والذي كان قادرًا على سرقة كلمات المرور.كان هذا الإصدار الجديد من الفيروس قادرًا على استخدام البرامج النصية Visual Basic في Outlook كنقطة دخول ، والتي سمحت بعد ذلك للمشغل باختراق حسابات البريد الإلكتروني للضحايا وإرسال رسائل بريد إلكتروني تصيدية إلى الجميع في قائمة عناوينهم.

إن الطريقة التي يمكن بها استغلال أساليب التصيد الاحتيالي للتلاعب بمشاعر الفرد هي ما يجعلها ناجحة جدًا في كثير من الأحيان.استغل فيروس Love Bug الشعور بالوحدة ، بينما يستخدم المتصيدون الآخرون شعورًا بالإلحاح في اتصالاتهم لتخويف الضحية ودفعها إلى الامتثال.لذا ، دعنا ندخل في كيفية عمل هذه الهجمات بالتفصيل.

كيف يعمل التصيد الاحتيالي؟

Image Credit: Net Vector/Shutterstock

Image Credit: Net Vector/Shutterstock

لفهم كيفية عمل التصيد الاحتيالي بشكل أفضل ، دعنا نلقي نظرة على مثال نموذجي للتصيد ، يُعرف باسم تصيد بيانات الاعتماد.يسعى هذا المشروع الضار إلى سرقة بيانات اعتماد تسجيل الدخول من المستخدمين لاختراق الحسابات.يمكن القيام بذلك لنشر رسائل التصيد الاحتيالي بشكل أكبر ، أو سرقة البيانات ، أو ببساطة العبث بملف تعريف شخص ما.تعرض بعض الأشخاص للاختراق حساباتهم على مواقع التواصل الاجتماعي دون سبب سوى نشر لغة غير لائقة أو بغيضة.

لنفترض أن أليس تتلقى بريدًا إلكترونيًا من Walmart يفيد بوجود نشاط مشبوه تمت ملاحظته على حساب التسوق عبر الإنترنت الخاص بها.سيطلب البريد الإلكتروني أيضًا تسجيل الدخول إلى حسابها عبر الرابط المقدم حتى تتمكن من التحقق من المشكلة أو التحقق من هويتها.

من المحتمل أن تشعر”أليس” بالتوتر أو الخوف عند رؤية هذا الأمر ، ومن الطبيعي أن تشعر بالقلق من أن شخصًا ما قد اخترق حسابها.قد يدفع هذا القلق أليس للامتثال لطلب البريد الإلكتروني حتى تتمكن على ما يبدو من حل المشكلة في أقرب وقت ممكن.إنه هذا الخوف الذي يميل إليه المخادع بشدة.حتى أنهم قد يذكرون أن الحساب تحت التهديد ، أو يمكن إغلاقه إذا لم تتخذ أليس أي إجراء.

لذلك ، بافتراض أنها تنفذ إجراءً تصحيحيًا ، تنقر أليس على الرابط المقدم ، والذي يقودها إلى صفحة تسجيل الدخول إلى وول مارت.ثم تقوم بإدخال بيانات اعتماد تسجيل الدخول الخاصة بها من أجل تسجيل الدخول. في هذه المرحلة ، فات الأوان بالفعل.

عواقب التصيد الاحتيالي

ما لا تعرفه أليس هو أن هذه ليست صفحة تسجيل دخول شرعية إلى Walmart.بل هو موقع ويب خبيث مصمم لسرقة بياناتها.

عندما تُدخل بيانات اعتماد تسجيل الدخول الخاصة بها في هذه الصفحة ، يمكن للمهاجم الذي يتحكم فيها اعتراضها وسرقتها.من هنا ، قد يخترق المهاجم حساب Alice’s Walmart مباشرة لإجراء عمليات شراء غير مصرح بها ، أو قد يستخدم معلومات خاصة أخرى على حساب Alice ، مثل عنوان البريد الإلكتروني أو عنوان المنزل ، لاستغلالها بشكل أكبر.

سيغير المهاجم أحيانًا كلمة مرور الحساب المخترق بعد تسجيل الدخول حتى يتمكن من قفل الضحية أثناء إجراء عملية الاحتيال.

بدلاً من ذلك ، قد يأخذ المخادع أي معلومات خاصة قام بجمعها وبيعها في سوق غير مشروعة.هناك جحافل من الأسواق المختلفة تحت الأرض على شبكة الإنترنت المظلمة ، حيث يمكن للمرء شراء أي شيء من السلاح إلى تفاصيل بطاقة الائتمان الخاصة بشخص ما.تعتبر البيانات الحساسة ذات قيمة عالية على هذه المواقع ، حيث يتم إدراج أرقام الضمان الاجتماعي وكلمات المرور وحتى جوازات السفر للبيع.

يمكن للجهات الخبيثة أن تكسب آلافًا أو حتى ملايين الدولارات من خلال البيع غير القانوني للبيانات على شبكة الإنترنت المظلمة ، لذلك ليس من المستغرب أن يبذل الكثيرون ما في وسعهم للحصول عليها.

يعد انتحال الهوية عنصرًا أساسيًا في عملية التصيد الاحتيالي.بالطبع ، لن يخبرك المهاجم بكل وضوح أنه مهاجم.إذا كان هذا هو الحال ، فإن معدل نجاحهم سيكون منخفضًا بشكل لا يصدق.بدلاً من ذلك ، سيتظاهر الفاعلون الخبثاء بأنهم كيان رسمي ، مثل بائع تجزئة أو منفذ وسائط اجتماعية أو هيئة حكومية.هذا الجو من الشرعية يضيف إلى مصداقية المهاجم المزعوم ويمنح الهدف شعوراً بالثقة الزائفة.

على الرغم من إمكانية تنفيذ بعض هجمات التصيد الاحتيالي في دقائق أو ثوانٍ ، إلا أن بعضها يستغرق أيامًا أو أسابيع حتى تكتمل.إذا احتاج المهاجم إلى تطوير ثقة أكبر بالهدف لإغرائه بالكشف عن معلومات حساسة للغاية.على سبيل المثال ، قد يتظاهر المهاجم بأنه زميل في شركة كبيرة يحتاج إلى معلومات الهدف للتحقق من شيء ما أو إعادة حسابه أو ما شابه.

بمرور الوقت ، سيبني المخادع جوًا من الاحتراف يعمي الضحية عما يحدث بالفعل.قد يتبادلون رسائل البريد الإلكتروني المتعددة ، والتي من خلالها يسقط حارس الضحية أكثر وأكثر.إنه هذا التحول التدريجي من الحذر إلى الرغبة الذي يحاول المخادعون التوغل فيه ضمن أهدافهم.

ويمكن أيضًا استخدام التصيد الاحتيالي لنشر البرامج الضارة.قد يكون هذا أي شيء من برامج التجسس المراوغة إلى برامج الفدية شديدة الخطورة.لذلك ، يمكن أن يؤثر التصيد الاحتيالي على الجهاز ومالكه بعدة طرق.

في حين أنه قد يكون من السهل افتراض أنك لن تقع أبدًا في هجوم التصيد الاحتيالي ، إلا أن عمليات الخداع هذه تزداد تعقيدًا بمرور العام.يمكن أن تبدو صفحات التصيد الآن متطابقة مع المواقع التي يخدعونها ، والمهاجمون بارعون في صياغة رسائل البريد الإلكتروني الخاصة بهم بطريقة مقنعة ولكنها احترافية.

إذًا ، ما الذي يمكنك فعله لتجنب التصيد الاحتيالي؟

كيفية تجنب التصيد الاحتيالي

%20.jpg)

يحدث التصيد الاحتيالي بشكل شائع عبر البريد الإلكتروني ، على الرغم من أنه يمكن إجراؤه من خلال أي نوع من خدمات المراسلة.نظرًا لأنه لا يمكن نسخ عناوين البريد الإلكتروني ، فمن المحتمل أن ينشئ المخادع عنوانًا مطابقًا تقريبًا للعنوان الرسمي.هذا هو السبب في أنه من المهم التحقق من عنوان المرسل بحثًا عن أخطاء إملائية غير عادية أو أخطاء أخرى.

بالإضافة إلى ذلك ، يجب أن تكون حذرًا من أي روابط يتم توفيرها لك عبر البريد الإلكتروني ، بغض النظر عن مدى اعتقادك أنه يمكنك الوثوق بالمرسل.يقوم المحتالون أحيانًا باختراق الحسابات لإرسال رسائل بريد إلكتروني إلى جميع جهات الاتصال المتاحة.من المرجح أن يفتح الأشخاص رابطًا إذا كان من صديق أو أحد أفراد الأسرة أو أي شخص موثوق به ، مما يؤدي أيضًا إلى نجاح هجوم التصيد الاحتيالي.

لذلك ، بغض النظر عمن يرسل لك رابطًا ، يجب عليك دائمًا التحقق منه أولاً.يمكنك القيام بذلك باستخدام موقع ويب لفحص الارتباط يمكنه تحديد ما إذا كان الارتباط ضارًا أم آمنًا.يمكنك أيضًا استخدام فاحص المجال لمعرفة ما إذا كان موقع الويب شرعيًا.على سبيل المثال ، إذا تلقيت ما يبدو أنه رابط إلى صفحة تسجيل الدخول الخاصة بـ Instagram ، ولكن النطاق عمره بضعة أيام فقط ، فمن المحتمل أنك تتعامل مع عملية احتيال.

يجب أيضًا استخدام ميزات مكافحة البريد العشوائي لموفر البريد الإلكتروني الخاص بك لتصفية رسائل البريد الإلكتروني الضارة بحيث لا تصل إلى بريدك الوارد المباشر.

من الضروري أيضًا تزويد جهازك بمستويات عالية من الأمان لدرء البرامج الضارة.على الرغم من إمكانية استخدام التصيد الاحتيالي لنشر أنواع مختلفة من البرامج الضارة ، إلا أنه يمكن إيقاف الكثير منه في مساراته عبر استخدام برنامج مكافحة فيروسات شرعي.لا أحد يريد دفع رسوم مقابل شيء يعمل ببساطة في الخلفية ، ولكن يمكن أن يحدث فرقًا كبيرًا إذا تم استهدافك من قبل مهاجم ضار.

يمكن أن تكون الأخطاء الإملائية في الاتصالات مؤشرًا آخر لعملية احتيال.غالبًا ما تضمن الكيانات الرسمية أن رسائلها مكتوبة بالإملاء الصحيح والنحو الصحيح ، بينما قد يكون بعض مجرمي الإنترنت قذرًا بعض الشيء هنا.

التصيد الاحتيالي في كل مكان ولكن يمكن إيقافه

يمثل التصيد مصدر قلق كبير لنا.يعرض هذا النوع من الهجوم بياناتنا وأجهزتنا للخطر ، ويمكن أن يكون له عواقب وخيمة.تحقق من النصائح أعلاه إذا كنت تريد حماية نفسك من هذه الجرائم الإلكترونية الخبيثة ، وكن يقظًا.