تُستخدم تقنية Bluetooth الآن على نطاق واسع ، بفضل إدراجها في أجهزة مثل الهواتف الذكية والأجهزة اللوحية.وبينما اعتدنا على استخدامه لتوصيل الأجهزة بسماعاتنا وسياراتنا وبرامج أخرى ، إلا أن البلوتوث لديها نصيبها العادل من نقاط الضعف.

هل يعد استخدام البلوتوث آمنًا؟كيف يمكن للقراصنة الهجوم باستخدام البلوتوث؟

جدول المحتويات

كيف يعمل البلوتوث؟

في عام 1989 ، بدأت شركة الاتصالات ، إريكسون ، العمل على بديل لاسلكي للاتصالات التسلسلية RS-232.في عام 1996 ، بدأت نوكيا وشركات مماثلة في البحث عن بروتوكولات المسافات القصيرة مثل البلوتوث.شكلت كل هذه المنظمات مجموعة Bluetooth Special Interest Group (SIG).

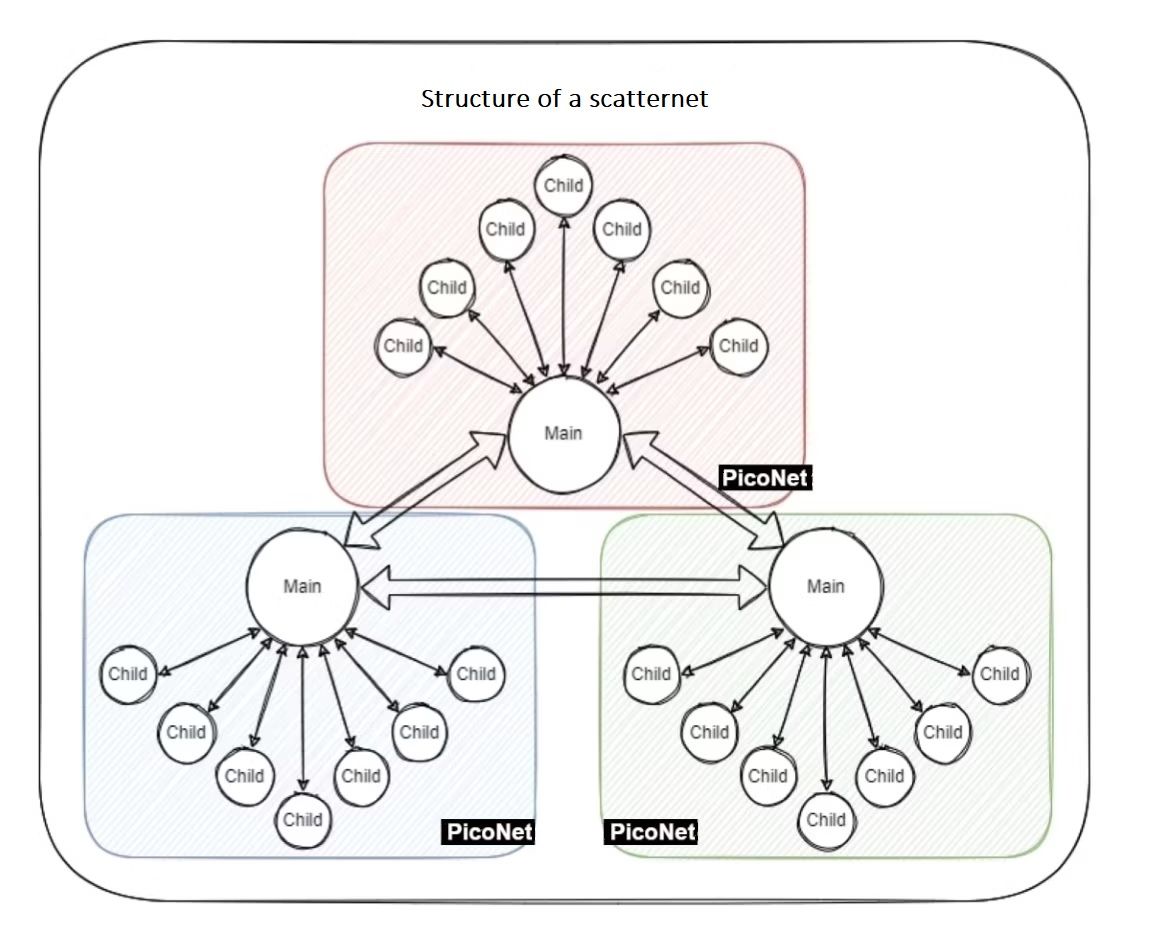

بشكل عام ، تتكون تقنية Bluetooth من الجهاز الرئيسي والأجهزة الفرعية المتصلة بها.هذا piconet.أجهزة الأطفال في نطاق 10 أمتار من الجهاز الأم.تتحد البيكونات وتنشئ مبعثرات.يتصل الجهاز الرئيسي هنا بالأجهزة التابعة.

ومع ذلك ، لا يمكن التحدث مباشرة إلى أجهزة الأطفال.

كيف يعمل أمان البلوتوث

هناك ثلاثة نماذج أمان أساسية في بروتوكول Bluetooth:

لكل خدمة Bluetooth وضع أمان يعتمد عليها ، وتوفر أمانًا بثلاثة مستويات.قد تستخدم بعض الخدمات التفويض والمصادقة ، بينما قد تستخدم خدمات أخرى المصادقة فقط.يوجد نموذجان مختلفان للأمان للأجهزة التي تستخدم هذا البروتوكول.

بالإضافة إلى ذلك ، يتم تحديد مستويات أمان مختلفة لكل من الأجهزة والخدمات في بنية أمان Bluetooth.هناك مستويان من الأمان للأجهزة:

من الممكن تبادل العديد من الملفات خلال النهار باستخدام تقنية Bluetooth.ومع ذلك ، إذا كنت تفكر في خدمات وأنماط الأمان المذكورة أعلاه ، فسوف تدرك أنه يتعين عليك منح الكثير من الأذونات للأجهزة التي تسمح لها بتبادل الملفات.

إنها مشكلة أمان كبيرة لجهاز آخر أن يتمتع بامتيازات كثيرة على امتيازاتك لمجرد أنه يرسل بعض الملفات.لكن بالطبع ، هناك بعض الاحتياطات التي يمكنك اتخاذها.

كيفية زيادة أمان البلوتوث

احتفظ بإعداد Bluetooth في”غير قابل للاكتشاف” (تم تعطيل الإرسال) وانتقل إلى الوضع”قابل للاكتشاف” فقط عند استخدامه.يؤدي ترك هاتفك الذكي أو أي جهاز Bluetooth تستخدمه في وضع قابل للاكتشاف إلى تعريض الجهاز لمشكلات Bluetooth.عندما تكون في نزهة أو تقود سيارتك أو حتى تتجول في مكتبك ، يمكن لأي مستخدم Bluetooth على مسافة قريبة التقاط الإشارة واستخدامها للوصول إلى جهازك.

تجنب تخزين معلوماتك المهمة – مثل أرقام الضمان الاجتماعي ومعلومات الهوية والأرقام التسلسلية وكلمات المرور ومعلومات بطاقة الائتمان – على أجهزتك التي تدعم تقنية Bluetooth.إذا قمت بذلك على أي حال ، فتأكد على الأقل من تخزينها في خدمات وضع الحماية باستخدام كلمات مرور معقدة وطبقات إضافية من التحقق مثل المصادقة الثنائية (2FA).

إذا كنت تريد الاتصال بجهاز عبر البلوتوث ، فقم بإجراء هذا الاتصال في مكان آمن.سيحد هذا من عدد المتسللين المحتملين في محيطك.

كيف يهاجم المخترقون البلوتوث؟

هناك مجموعة كبيرة من متجهات الهجوم عندما يتعلق الأمر بالبلوتوث.من خلال استغلال الثغرات الأمنية في البلوتوث ، يحصل المهاجم على وصول غير مصرح به إلى جهاز الضحية.

بمجرد حصول المهاجم على حق الوصول ، فإنه يستخدم تصعيد الامتياز ، أي استخدام ثغرة أصغر للوصول إلى النظام الأوسع والاستفادة من التحكم.نتيجة لذلك ، يصبح من الممكن إتلاف الأدلة أو مهاجمة الأجهزة الأخرى أو حتى الاستيلاء على الجهاز بأكمله.

يُعتقد عادةً أن أجهزة Bluetooth آمنة من مسافات طويلة.ومع ذلك ، هذا خطأ.من الممكن الهجوم من مسافة 1500 متر بهوائيات عالية الكسب ، وحتى أبعد من ذلك ، بفضل Bluetooth 5 ، أحدث إصدار من التكنولوجيا ، وتطوير هياكل الشبكات.

تتمثل الطريقة العامة للمهاجمين في الحصول على نتائج غير متوقعة عن طريق نقل الملفات الخاطئة.عندما يتلقى النظام ملفًا غير متوقع ويكون مستوى الأمان المحدد غير كافٍ ، فإنه إما يقع في حالة غير مستقرة أو يتعطل النظام.يمكن للمهاجمين الذين يستغلون هذه المواقف تنفيذ الكثير من الهجمات على الأجهزة الضعيفة.إن قائمة ما يمكن تحقيقه نتيجة لهذه الهجمات واسعة النطاق وتشمل:

- إجراء مكالمات أو رسائل نصية.

- عرض الملفات أو تعديلها أو تحديثها.

- التداخل مع الوسائط التي قد تحتوي على محتوى حساس مثل الصور أو مقاطع الفيديو أو الصوت.

- سرقة بيانات أو سرقة قيمة مادية.

- عرض شيء مسيء على الجهاز.

باختصار ، يمكن للمهاجمين الحصول على حقوق الوصول إلى جميع العمليات التي يمكنك إجراؤها على مستوى امتياز الجذر.يحدث هذا الموقف عادةً بسبب اتصال Bluetooth والرقائق المماثلة مباشرةً بالشريحة الرئيسية ولا توجد قيود على السلطة على الشريحة الرئيسية.على الأقل من خلال تقييد الأذونات ، يمكنك تقييد امتيازات الجذر أثناء الهجوم.

ما هي ثغرة Blueborne؟

كشفت الثغرة الأمنية ، المسماة Blueborne ، والتي نُشرت في سبتمبر 2017 ، مرة أخرى كيف يمكن أن تكون تقنية Bluetooth مخيفة.بفضل هذا الهجوم ، أصبح من الممكن تشغيل التعليمات البرمجية عن بُعد على العديد من الأجهزة (على الرغم من إمكانية جعل الوصول عن بُعد أكثر أمانًا).

كان لدى Blueborne اختلافات كبيرة عن الهجمات الأخرى.تتطلب المتجهات المذكورة أعلاه إذن المستخدم.بمعنى آخر ، كان المستخدم النهائي يوافق على أشياء مثل طلب نقل الملفات وطلبات الاتصال وطلبات الثقة بالجهاز.ومع ذلك ، في Blueborne ، لا يحتاج المستخدم إلى منح أي أذونات.كان من الممكن استخدامه عن بعد.

منطق الثغرات القابلة للاستغلال عن بعد

من أهم النقاط المتعلقة بالثغرات الأمنية التي تمكّن الهجمات عن بُعد أنها لا تحتاج إلى موافقة المستخدم.هناك ثلاث قواعد أساسية لهذا:

بمعنى آخر ، يمكن للمخترق تنفيذ هجمات باستخدام الثغرة الأمنية دون علم الضحية.أفضل مثال على ذلك سيكون بلا شك هجوم Blueborne.باستخدام تقنية Bluetooth ، يمكن للمهاجم الوصول إلى أجهزة الفرد أو حتى الجماهير والتلاعب بها.

لا تقلل من شأن هجمات البلوتوث

لا تترك اتصال Bluetooth مفتوحًا ولا تقبل اتصالات Bluetooth التي لا تثق بها.حافظ على تحديث برنامجك وقم بإزالة أجهزة Bluetooth غير المستخدمة من قائمة الأجهزة الموثوقة.ستحميك هذه الطرق من معظم الهجمات عبر البلوتوث.

بالطبع ، لا يوجد أمان مثالي ، وستستمر نواقل الهجوم في التطور كما تفعل التكنولوجيا.