تشكل ثلاثة أجزاء من البرامج العمود الفقري لإعداد أمان لائق على جهاز الكمبيوتر المنزلي: برنامج مكافحة الفيروسات وجدار الحماية ومدير كلمات المرور.

من بين هؤلاء ، غالبًا ما يكون جدار الحماية هو الأقل تذكرًا على الرغم من أهميته.يرجع تلاشي جدار الحماية من العرض العام إلى أن أنظمة التشغيل Windows و macOS وجميع أنظمة التشغيل الرئيسية الأخرى تقريبًا بها جدار حماية مدمج ، لذلك هناك حاجة أقل للبحث عن خيار جهة خارجية.قد تتساءل العقول الفضولية عن كيفية عملها ، ومع ذلك ، دعونا نلقي نظرة على كيفية عمل جدار الحماية.

جدول المحتويات

ما هو جدار الحماية؟

جدار الحماية هو نظام أمان للشبكة في الحوسبة يراقب حركة مرور الشبكة الواردة والصادرة ويصفيها.جدار الحماية مسؤول أيضًا عن حظر أو السماح ببعض حزم البيانات في شبكتك.مثل الجدار ، يعد جدار الحماية حاجزًا بين شبكتك والمصادر الخارجية.

تمامًا مثل برامج مكافحة الفيروسات ، يزيد جدار الحماية من أمان النظام.ومع ذلك ، يختلف جدار الحماية اختلافًا كبيرًا عن برنامج مكافحة الفيروسات.يقوم برنامج مكافحة الفيروسات بفحص الملفات الموجودة بالفعل بحثًا عن فيروسات بينما يمنع جدار الحماية الفيروس من دخول النظام في المقام الأول.

بدايات جدار الحماية

يبدأ مصطلح”جدار الحماية” بجدران فعلية تم إنشاؤها لمنع نشوب حريق.لا تزال هذه شائعة اليوم في المباني التي تتعامل مع المواد الخطرة.إذا كان هناك انفجار أو حريق ، فإن جدار الحماية يمنع الحريق من الخروج من المنطقة الخطرة والتغذية على بقية الهيكل.

تم اعتماد المصطلح في أواخر الثمانينيات كطريقة لوصف أي جزء من البرامج أو الأجهزة التي تحمي نظامًا أو شبكة من الإنترنت بشكل عام.توضح البرامج الضارة مثل Morris Worm ، أول دودة كمبيوتر على الإطلاق ، كيف يمكن للبرنامج استغلال الاتصال بالإنترنت وإلحاق أضرار جسيمة بالأنظمة المستهدفة بشكل عشوائي.

نتيجة لذلك ، بدأ الأفراد والمؤسسات المتمرسون في مجال الأمان في البحث عن طرق لحماية أنفسهم من مثل هذه البرامج الضارة.وهو ليس مثل اختفاء البرامج الضارة مثل الديدان وأحصنة طروادة.في الواقع ، يعد هجوم دودة الفدية WannaCry العالمي مثالًا رائعًا على كيفية استخدام الجهات الفاعلة للتهديد الحديثة للتكنولوجيا القديمة.

كيف يعمل جدار الحماية؟

كما أوضحنا من قبل ، يراقب جدار الحماية حركة المرور التي تدخل شبكة الكمبيوتر.إنهم يحمون جهاز الكمبيوتر الخاص بك من خلال العمل كجدار بين شبكتك والإنترنت.تتحقق جدران الحماية من مصادر حزم البيانات وتصفية حركة مرور الشبكة الضارة للإعلانات.كما يقومون بإجراء فحوصات عميقة للحزم لاكتشاف حركة المرور الضارة التي قد تحاول التهرب من جدار الحماية.

ما هي أنواع جدران الحماية؟

هناك خمسة أنواع من جدران الحماية ، حسب طريقة التشغيل وخصائصها.وهي تشمل مرشحات الحزم وبوابات الدائرة وبوابات مستوى التطبيق وجدران حماية الفحص ذات الحالة وجدران الحماية من الجيل التالي.

عوامل تصفية الحزمة

تقرأ جدران الحماية المبكرة فقط بيانات رأس الحزمة ، مثل عنوان المصدر وعنوان الوجهة.يمكن بعد ذلك اتخاذ إجراء بناءً على المعلومات التي تم الحصول عليها.هذا فعال وسريع ولكن يمكن أن يكون ضعيفًا من بعض النواحي.

يمكن أن تكون هجمات الانتحال ، على سبيل المثال ، فعالة جدًا ضد عامل تصفية الحزمة.الإصدارات المتقدمة من جدران الحماية لمرشح الحزم تحتفظ ببيانات حول الحزم في الذاكرة ويمكن أن تغير سلوكها بناءً على أحداث الشبكة.تُعرف هذه بجدران الحماية”ذات الحالة” و”الديناميكية” ، على التوالي.

بوابات الدائرة

لا تتعامل بوابات الدائرة مع بيانات رأس الحزمة فقط.يحاولون أيضًا التأكد من صلاحية حزم ترحيل الاتصال.للقيام بذلك ، تهتم بوابة الدائرة ببيانات الحزمة وتبحث عن التغييرات ، مثل عنوان IP المصدر غير المعتاد أو منفذ الوجهة.إذا تم تحديد اتصال غير صالح ، فيمكن إغلاقه.كما ترفض جدران الحماية هذه تلقائيًا المعلومات التي لم يطلبها المستخدم على وجه التحديد داخل جدار الحماية.

بوابات مستوى التطبيق (ALG)

تشترك جدران الحماية هذه في خصائص بوابات الدوائر.ومع ذلك ، فهم يتعمقون في المعلومات المرسلة عبر جدار الحماية ويرون مدى ارتباطها بتطبيقات وخدمات ومواقع ويب معينة.على سبيل المثال ، يمكن لبوابة على مستوى التطبيق النظر في الحزم التي تحمل حركة مرور الويب وتحديد المواقع التي تأتي منها حركة المرور.يمكن لجدار الحماية بعد ذلك حظر البيانات من مواقع معينة إذا رغب المسؤول في ذلك.

جدر حماية للتفتيش الحكومي

يراقب جدار حماية الفحص الحاصل على الحالة حالة اتصال الشبكة النشط وحركة المرور عبر شبكة معينة.كما يحلل حزم البيانات الواردة ومصادرها وعناوين IP والمنافذ للتهديدات والمخاطر السيبرانية

الجيل التالي من جدران الحماية (NGFW)

يجمع أحدث نوع من جدران الحماية ، وهو الجيل التالي من جدران الحماية ، جميع ميزات جدران الحماية السابقة لإنشاء جدار حماية شامل يراقب حركة مرور الشبكة بالكامل ويحمي من الهجمات الداخلية والخارجية.

جدران حماية البرامج مقابل جدران حماية الأجهزة مقابل جدران الحماية المستندة إلى السحابة

يمكن أيضًا تصنيف جدران الحماية وفقًا لهياكلها.يعمل جدار حماية البرنامج بشكل مختلف عن جدار الحماية المستند إلى السحابة ، على سبيل المثال.

جدران حماية البرامج

إذا كان لديك جدار ناري مثبت على جهاز الكمبيوتر الخاص بك ، فهو برنامج جدار ناري — وعلى الأرجح جدار حماية على مستوى التطبيق.سيكون قادرًا على التحكم في كيفية وصول التطبيقات الفردية إلى الإنترنت وحظر تطبيقات محددة أو غير معروفة في اللحظة التي يحاولون فيها قبول المعلومات أو إرسالها.

يعد جدار الحماية الشخصي أحد برامج جدار الحماية.هذا يعني أن وظائفها يتم التحكم فيها عن طريق رمز مثبت على جهاز الكمبيوتر الخاص بك.ميزة هذا واضحة – يمكنك بسهولة تغيير إعدادات جدار الحماية وقتما تشاء ، ويمكنك الوصول إلى واجهته دون تسجيل الدخول إلى أي جهاز منفصل.

ومع ذلك ، يمكن أن يكون جدار حماية البرنامج عرضة للهجوم لأنه يمكن التلاعب به إذا تم اختراق النظام المثبت عليه.على سبيل المثال ، إذا كان جهاز الكمبيوتر الخاص بك مصابًا بطريقة ما ببرامج ضارة على الرغم من جدار الحماية الخاص بك وإجراءات الأمان الأخرى ، فقد تتم برمجة تلك البرامج الضارة للتحايل على جدار الحماية أو تغيير إعداداته.لهذا السبب ، فإن جدران حماية البرامج ليست آمنة تمامًا على الإطلاق.

جدران حماية الأجهزة

لمعالجة هذه الثغرة الأمنية ، تستخدم المؤسسات الكبيرة عادةً جدران حماية الأجهزة بالإضافة إلى جدران الحماية البرمجية.يتم استخدام جدران الحماية هذه من قبل المؤسسات التي لديها قسم شبكات خاص بها وتتألف من معدات ثقيلة قادرة على اكتشاف محاولات تعليمات الشبكة بمفردها.في كثير من الأحيان ، يتم بيعها كجزء من نظام أمان أكبر من قبل الشركات المتخصصة في حلول الأمان على مستوى المؤسسات ، مثل Cisco.

عادةً ما تكون جدران الحماية للأجهزة غير عملية لمستخدم المنزل.لكن البديل قد يكون موجودًا بالفعل في منزلك.على سبيل المثال ، يعمل كل جهاز توجيه عريض النطاق كجدار حماية بسبب طبيعته.يعمل جهاز التوجيه كوسيط لأجهزة الكمبيوتر الخاصة بك على الإنترنت.لا يتم إرسال الاتصالات المرسلة إلى أجهزة الكمبيوتر الخاصة بك من الإنترنت إليهم مباشرةً – بل يتم إرسالها إلى جهاز التوجيه أولاً.ثم يقرر إلى أين يجب أن تذهب هذه المعلومات ، إذا كان في أي مكان.إذا قرر جهاز التوجيه أن المعلومات لم يتم طلبها ، أو تم إرسال المعلومات إلى منفذ لم يفتحه جهاز التوجيه على الإطلاق ، يتم إسقاطها.

هذا هو السبب في أنه يتعين عليك في بعض الأحيان إعداد إعادة توجيه المنفذ في جهاز التوجيه الخاص بك لتشغيل بعض الألعاب.يتجاهل جهاز التوجيه الحزم الواردة من خوادم اللعبة.ومع ذلك ، هذا ليس جدار حماية حقيقيًا ، لأنه لا يوجد فحص للحزم.بدلاً من ذلك ، إنه مجرد تأثير جانبي للطريقة التي يعمل بها جهاز التوجيه.

إذا كنت تريد جدار حماية حقيقي للأجهزة ، فيمكنك شراء واحد بأسعار معقولة.تنتج Cisco و Netgear أجهزة توجيه للأعمال الصغيرة ، وهي عبارة عن أجهزة صغيرة مزودة بوظيفة جدار حماية مدمجة مصممة لتوصيل عدد قليل من أجهزة الكمبيوتر بالإنترنت.عادةً ما يستخدم هذا الجهاز طريقة تصفية الحزمة أو بوابة الدائرة ، لذلك لا يمكن التحايل عليها بسهولة بواسطة البرامج الضارة الموجودة على كمبيوتر الشبكة.

بالإضافة إلى ذلك ، يكون جدار الحماية الأساسي للأجهزة مفيدًا إذا قمت بتشغيل خادم لأنه يمكنه مراقبة هجمات رفض الخدمة ومحاولات التطفل.لا تتوقع أن يصمد جدار الحماية الخاص بك البالغ 199 دولارًا عن Anonymous ، ولكنه قد يكون مفيدًا إذا كان SuCkAz555 مؤلمًا بعد أن قمت بحظره من خادم Minecraft الخاص بك.

جدران الحماية المستندة إلى السحابة

من الإضافات الحديثة إلى أنواع جدران الحماية المتاحة للعملاء جدران الحماية المستندة إلى مجموعة النظراء.مثل جدران الحماية البرمجية ، تلغي جدران الحماية المستندة إلى السحابة الحاجة إلى معدات الأجهزة.كما أنها شديدة التكيف وسهلة التكوين.تقوم جدران الحماية السحابية بتشغيل ميزة جدار الحماية كخدمة التي تتيح لك نقل أمان جدار الحماية كليًا أو جزئيًا إلى السحابة.

تأمين الكمبيوتر بجدار حماية

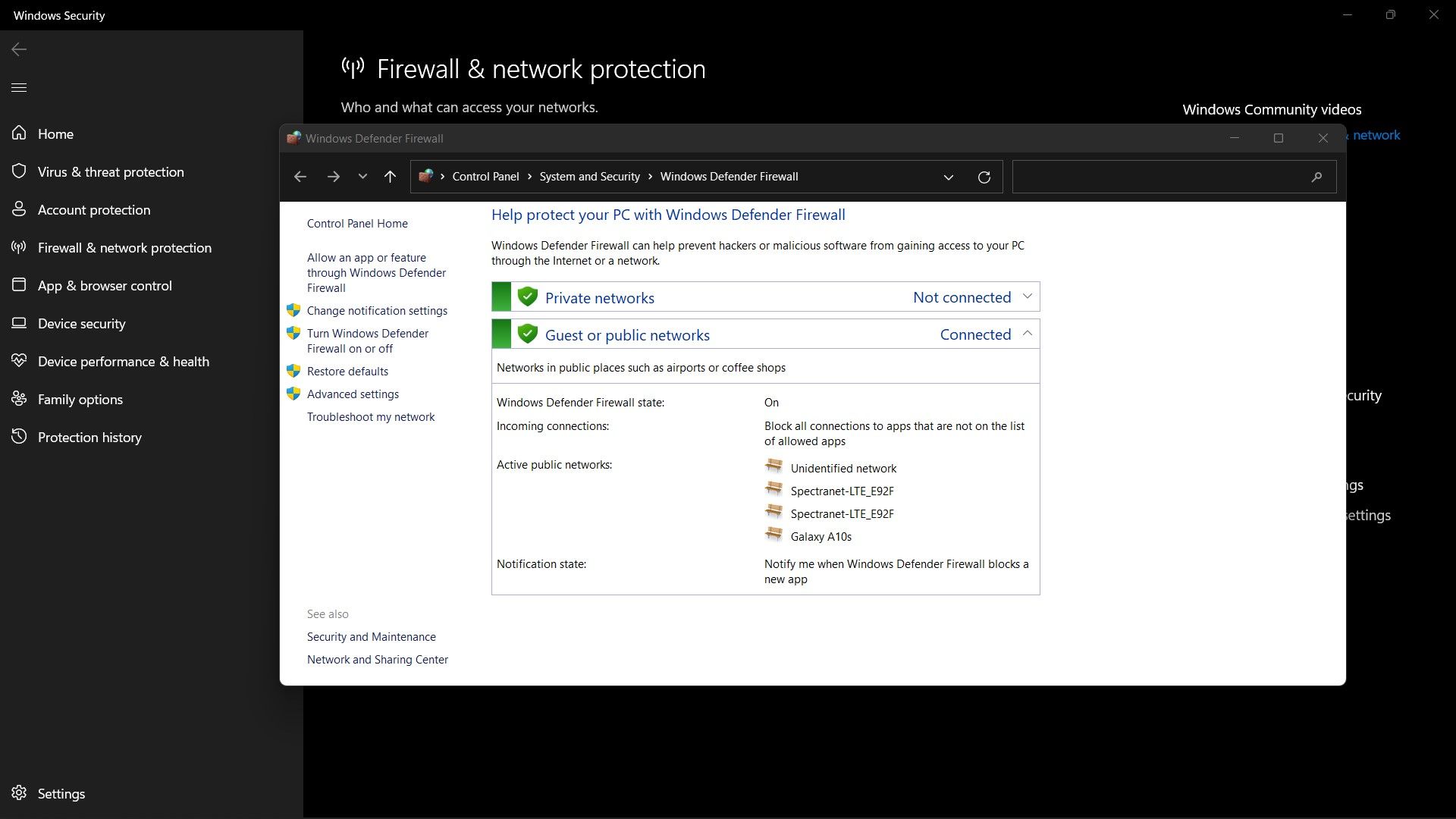

تظل جدران حماية البرامج جزءًا مهمًا من تأمين جهاز الكمبيوتر المنزلي.يحتوي Windows على جدار حماية مدمج منذ XP إذا كنت ترغب فقط في استخدام ذلك ، وتأتي جميع أنظمة التشغيل الرئيسية مع شكل من أشكال جدار الحماية المتكامل.هناك العديد من خيارات جدار الحماية الأخرى التي يمكنك استخدامها لتعزيز أمنك ، ولكن في معظم الأوقات ، وبالنسبة لمعظم المستخدمين ، سيعمل جدار الحماية المدمج بشكل جيد.

إذا كنت خلف جهاز توجيه ولديك برنامج جدار ناري ، فأنت محمي بشكل معقول.الطريقة الرئيسية التي قد تتعرض بها للاختراق هي إذا قمت بتنزيل برامج ضارة تتحايل على نظامك ، بما في ذلك جدار الحماية الخاص بك.