عندما نتحدث عن الأمان والخصوصية ، هناك عدة اعتبارات.أحد أكبر هذه العوامل هو ما إذا كان البرنامج الذي تستخدمه للوصول إلى الإنترنت آمنًا أم لا.بالامتداد ، قد ترغب أيضًا في التفكير في كيفية استخدام مواقع الويب التي تزورها لمعلوماتك.

تتبادر إلى الذهن ثلاث أدوات عند التفكير في معالجة هذه المشكلات: متصفح Tor والشبكة اللذان يركزان على الخصوصية وإخفاء الهوية ، ومشروع الإنترنت غير المرئي (I2P) ، والشبكة الافتراضية الخاصة (VPN) الأكثر شيوعًا.

ولكن كيف تعمل أدوات الخصوصية عبر الإنترنت ، وأيها يجب أن تستخدم لحماية خصوصيتك عبر الإنترنت؟

جدول المحتويات

تور

اشتق اسم”Tor” من اسم مشروع البرنامج الأصلي: The Onion Router.يوجه برنامج Tor حركة مرور الويب من خلال نظام عالمي من عقد الترحيل المترابطة.يُعرف هذا باسم”توجيه البصل” لأن بياناتك تمر عبر العديد من الطبقات ، وتُعرف مواقع الويب على شبكة Tor باسم مواقع البصل.

بالإضافة إلى الطبقات ، يقوم Tor بتشفير كل حركة مرور الشبكة ، بما في ذلك عنوان IP للعقدة التالية.تمر البيانات المشفرة عبر مرحلات متعددة محددة عشوائيًا ، مع طبقة واحدة فقط تحتوي على عنوان IP للعقدة التالية التي تم فك تشفيرها أثناء النقل.

تقوم عقدة الترحيل النهائية بفك تشفير الحزمة بأكملها ، وإرسال البيانات إلى وجهتها النهائية دون الكشف عن عنوان IP المصدر في أي وقت.

كيف تستخدم Tor؟

يعد متصفح Tor أسهل طريقة لاستخدام برنامج Tor.قم بتنزيل المتصفح وتثبيته كما تفعل مع أي برنامج آخر.سيستمر الإعداد بعد فتح متصفح Tor لأول مرة.ثم تتصفح كالمعتاد.سيكون أبطأ قليلاً من المعتاد – يستغرق إرسال البيانات عبر مرحلات متعددة وقتًا.يختلف Tor عن المتصفحات الأخرى ذات ميزات الخصوصية المضمنة ؛إنها شبكة كاملة.

لماذا يجب عليك استخدام Tor؟

يقوم متصفح Tor بتشفير جميع عمليات إرسال البيانات.على هذا النحو ، يستخدمه عدد كبير من الأشخاص: المجرمين والصحفيين والمتسللين/المتسللين وإنفاذ القانون (لحماية الاتصالات وحل الجرائم) والوكالات الحكومية وغير ذلك الكثير.في الواقع ، بدأ Tor حياته كمشروع للبحوث البحرية الأمريكية ومشروع DARPA.

يعد متصفح Tor أيضًا أحد أكثر الطرق المباشرة إلى الويب المظلم (يجب عدم الخلط بينه وبين شبكة الويب العميقة).الشبكة المظلمة هي ما يسمى بـ”الطبقة السفلية المظلمة” للشبكة العادية (التي يشار إليها أحيانًا باسم”السطح”) التي نتصفحها يوميًا.عندما تسمع قصة عن سوق عبر الإنترنت تبيع مواد وسلعًا غير مشروعة ، فإنهم يتحدثون عن موقع مستضاف على الشبكة المظلمة.

لكن Tor لا يقتصر فقط على الأسواق السرية المجنونة والاتصالات السرية.يمكنك استخدامه لأشياء”عادية” أخرى مثل تصفح Facebook.على سبيل المثال ، تستخدم شركات الطيران خوارزميات معقدة لمراقبة الاهتمام برحلاتها ، وتعديل السعر حسب الطلب.استمر في زيارة نفس الموقع ، باستخدام نفس عنوان IP ، وستعلم شركة الطيران أنك مهتم – ولكن السعر عادة ما يرتفع.تحقق من نفس الرحلات باستخدام متصفح Tor ، ويمكنك العثور على بعض الخصومات المثيرة للاهتمام.

هل سيحمي Tor خصوصيتك؟

نعم ، للغالبية العظمى من المستخدمين.يحمي تصميم Tor الخصوصية من الأسفل إلى الأعلى.إذا كنت تستخدم متصفح Tor فقط لتصفح الويب المظلم ، فلن تنبه أي شخص.ومع ذلك ، يعتبر العديد من المدافعين عن الخصوصية أن شبكة Tor معرضة للخطر.يسجل برنامج وكالة الأمن القومي (NSA) XKeyscore كل من يزور صفحة ويب Tor ويقوم بتنزيل متصفح Tor.علاوة على ذلك ، يصنفون أولئك الذين يقومون بتنزيله وتثبيته على أنهم”متطرفون محتملون”.

حسنًا ، آسف ، أنت على القائمة الآن.(يفكرون بشكل مشابه في أولئك الذين يستخدمون Linux ، لذلك لا تقلق كثيرًا.)

يقوم Tor فقط بتشفير البيانات المرسلة والمستلمة داخل متصفح Tor (أو متصفح آخر باستخدام برنامج Tor).لا يقوم بتشفير نشاط الشبكة لنظامك بأكمله.

لمزيد من المعلومات حول Tor ، ألق نظرة على طرق الابتعاد عن عُقد خروج Tor المخترقة.

I2P

مشروع الإنترنت غير المرئي (I2P) هو بروتوكول توجيه بالثوم.هذا هو البديل من بروتوكول توجيه البصل الذي يستخدمه Tor.

I2P هي”شبكة تراكب مجهولة”.يقوم بروتوكول توجيه الثوم بتشفير رسائل متعددة لجعل تحليل حركة مرور البيانات أمرًا صعبًا ، مع زيادة سرعة حركة مرور الشبكة.يأخذ مسار الثوم اسمه من الثوم الفعلي.كل رسالة عبارة عن”فص ثوم” ، حيث تمثل الحزمة المشفرة بالكامل”اللمبة”.تحتوي كل رسالة مشفرة على تعليمات التسليم الخاصة بها ، وتعمل كل نقطة نهاية كمعرف تشفير (اقرأ واحدًا من زوج من المفاتيح العامة).

يبني كل عميل I2P (جهاز توجيه) سلسلة من”أنفاق” الاتصال الداخلي والصادر – شبكة اتصال مباشر من نظير إلى نظير (P2P).يتمثل الاختلاف الرئيسي بين I2P وشبكات P2P الأخرى التي استخدمتها في الاختيار الفردي لطول النفق.يعد طول النفق عاملاً في إخفاء الهوية ووقت الاستجابة والإنتاجية الشخصية ويشكل جزءًا من نموذج تهديد النظير الفردي.

والنتيجة هي أن أقل عدد ممكن من الأقران يقومون بترحيل الرسائل وفقًا لنموذج تهديد المرسل والمستقبل لكل نظير.

كيف تستخدم I2P؟

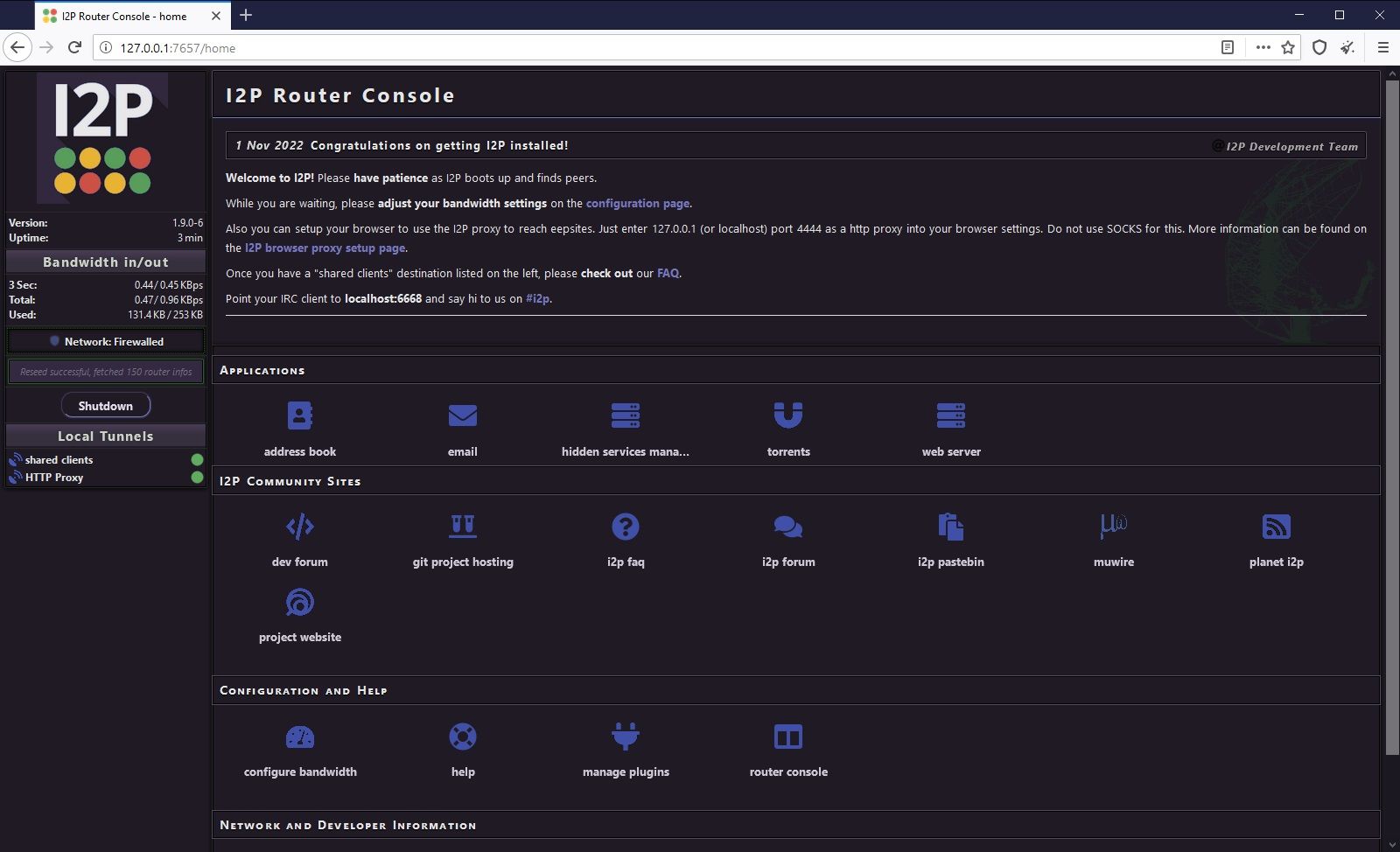

توجد الآن طريقتان لاستخدام I2P.

الطريقة الأولى لاستخدام I2P هي تنزيل حزمة التثبيت الرسمية وتثبيتها.بمجرد التثبيت ، ابحث عن Start I2P (قابل لإعادة التشغيل) وافتحه في قائمة Start (ابدأ).سيؤدي هذا إلى فتح صفحة ويب مستضافة محليًا ، وهي وحدة تحكم I2P Router ، أو بمعنى آخر ، جهاز التوجيه الظاهري المستخدم للحفاظ على اتصال I2P الخاص بك.ستلاحظ أيضًا نافذة أوامر خدمة I2P – تجاهل هذا واتركه يعمل في الخلفية.

تتمثل الطريقة الثانية في تنزيل حزمة Easy Install الكل في واحد الأحدث لنظام التشغيل Windows (تجريبي) وتثبيتها ، والمتوفرة على نفس موقع الويب مثل حزمة التثبيت الرسمية.يتمثل الاختلاف الرئيسي بين الاثنين في أن Easy Install Bundle تنشئ ملف تعريف I2P إما في Mozilla Firefox أو Tor Browser (وهو أيضًا إصدار من Firefox) لسهولة الاستخدام.بعد تنزيل الحزمة وتثبيتها ، اتبع الإرشادات التي تظهر على الشاشة لإكمال تكوين حزمة Easy Install Bundle ، وستصل إلى وحدة التحكم I2P Router.

في كلتا الحالتين ، يمكن أن تستغرق خدمة I2P بضع دقائق للتشغيل ، خاصة أثناء التمهيد الأول.خذ الوقت الكافي لتكوين إعدادات النطاق الترددي.

يتيح I2P للمستخدمين إنشاء واستضافة مواقع ويب مخفية ، تُعرف باسم”المواقع الإلكترونية”.إذا كنت ترغب في الوصول إلى موقع إلكتروني ، فستحتاج إلى ضبط متصفحك لاستخدام وكيل I2P المحدد.توفر تفاصيل تكوين وكيل I2P مزيدًا من المعلومات ، بالإضافة إلى خطوات إضافية لاستخدام I2P مع متصفح يستند إلى Chromium (مثل Chrome أو Microsoft Edge).

لماذا يجب عليك استخدام I2P؟

يقدم كل من I2P و Tor تجارب تصفح مماثلة في الغالب.اعتمادًا على تكوين النطاق الترددي I2P الخاص بك ، فمن المحتمل أن يكون أسرع قليلاً من متصفح Tor ويتم تشغيله من متصفحك الحالي المريح.تستضيف I2P العديد من الخدمات المخفية ، بعضها أسرع من نظيراتها المستندة إلى Tor ، وهي ميزة إضافية كبيرة إذا كنت محبطًا من شبكة Tor.ومع ذلك ، فقد انخفض عدد خدمات I2P على مر السنين مقارنةً بتور.

يعمل I2P جنبًا إلى جنب مع اتصالك العادي بالإنترنت ، مما يؤدي إلى تشفير حركة مرور متصفحك.ومع ذلك ، فإن I2P ليس أفضل أداة لتصفح الويب المفتوح بشكل مجهول.العدد المحدود من outproxies (حيث تنضم حركة المرور الخاصة بك مرة أخرى إلى حركة مرور الإنترنت”العادية”) يعني أنها أقل سرية عند استخدامها بهذه الطريقة.

هل ستحمي I2P خصوصيتك؟

باختصار ، نعم.سيحمي خصوصيتك ما لم تستخدمها لتصفح الويب بشكل منتظم.وحتى ذلك الحين ، قد يتطلب الأمر موارد كبيرة لعزل حركة مرور الويب الخاصة بك.يستخدم I2P نموذج P2P الموزع لضمان صعوبة إكمال جمع البيانات ، وجمع الإحصائيات ، ونظرات عامة على الشبكة.علاوة على ذلك ، يقوم بروتوكول توجيه الثوم بتشفير رسائل متعددة ، مما يجعل إجراء تحليل حركة المرور أكثر صعوبة.

أنفاق I2P التي ناقشناها سابقًا أحادية الاتجاه: تتدفق البيانات في اتجاه واحد فقط.نفق واحد في ونفق واحد للخارج.هذا وحده يوفر قدرًا أكبر من إخفاء الهوية لجميع الأقران.

يشفر I2P البيانات المرسلة والمستلمة فقط من خلال متصفح مهيأ.مثل Tor ، لا يقوم بتشفير نشاط الشبكة لنظامك بأكمله.

شبكة ظاهرية خاصة

أخيرًا ، لدينا الشبكة الافتراضية الخاصة (VPN).يعمل VPN بشكل مختلف عن كل من Tor و I2P.بدلاً من التركيز فقط على تشفير حركة مرور المتصفح ، تقوم VPN بتشفير كل حركة مرور الشبكة الواردة والصادرة.وبهذا المعنى ، فإنه يوفر للمستخدمين العاديين طريقًا سهلًا لحماية بياناتهم ، ولكن هناك بعض المحاذير التي سنستكشفها بعد قليل.

كيف تعمل VPN

عادةً ، عند إرسال طلب (على سبيل المثال ، النقر فوق ارتباط في متصفح الويب الخاص بك أو تشغيل Skype لإجراء مكالمة فيديو) ، يتم إرسال الطلب إلى الخادم الذي يحتفظ بالبيانات المحددة ، ويعود إليك.قد يكون اتصال البيانات غير آمن ، ويمكن لأي شخص لديه معرفة كافية بأجهزة الكمبيوتر الوصول إليه (خاصةً إذا كان يستخدم بروتوكول HTTP القياسي بدلاً من HTTPS).

تتصل الشبكة الظاهرية الخاصة (VPN) بخادم (أو خوادم) محدد مسبقًا ومملوك للقطاع الخاص ، مما يؤدي إلى إنشاء اتصال مباشر يسمى”النفق” (على الرغم من زيادة استخدام VPN ، لا يُنظر إلى هذا المصطلح بشكل متكرر).الاتصال المباشر بين نظامك وخادم VPN مشفر ، وكذلك جميع بياناتك.

يتم الدخول إلى شبكات VPN من خلال عميل تقوم بتثبيته على جهاز الكمبيوتر الخاص بك.تستخدم غالبية شبكات VPN التشفير بالمفتاح العام.عندما تفتح عميل VPN وتسجيل الدخول باستخدام بيانات الاعتماد الخاصة بك ، فإنه يتبادل مفتاحًا عامًا ، ويؤكد الاتصال ويحمي حركة مرور الشبكة.

لماذا يجب عليك استخدام VPN؟

تعمل الشبكة الظاهرية الخاصة (VPN) على تشفير حركة مرور الشبكة.لذا فإن كل شيء يتضمن اتصالاً بالإنترنت على نظامك يكون أكثر أمانًا من أعين المتطفلين.كان هناك ارتفاع كبير في شعبية VPN أيضًا.إنها مفيدة لـ:

- تأمين بياناتك على اتصال Wi-Fi عام.

- الوصول إلى المحتوى المقيد بالمنطقة.

- طبقة أمان إضافية عند الوصول إلى المعلومات الحساسة.

- حماية خصوصيتك من الجهات الحكومية أو غيرها من الوكالات الغازية.

هل ستحمي VPN خصوصيتك

نعم ، ستحمي VPN خصوصيتك ، ولكن هنا تأتي تلك التحذيرات التي أشرت إليها سابقًا.مثل معظم الأشياء ، تدفع مقابل ما تحصل عليه.هناك العديد من مزودي خدمة VPN المجانية ، لكنهم لا يقومون دائمًا بحمايتك تمامًا كما تعتقد.

على سبيل المثال ، يحتفظ العديد من مزودي خدمة VPN المجانية بسجل لجميع المستخدمين وحركة مرور الإنترنت الخاصة بهم.لذلك ، في حين أن البيانات المشفرة آمنة عند الدخول والخروج من جهاز الكمبيوتر الخاص بك ، ومن وإلى الخادم الخاص بهم ، لا يزال هناك سجل لما كنت تفعله.وعلى الرغم من أن غالبية مزودي خدمة VPN ليسوا على وشك تسليمك إلى السلطات ، إلا أنهم ملزمون قانونًا بتسليم ما يعرفونه إذا تم تقديمهم مع أمر استدعاء ، ودعنا نواجه الأمر ، أنت أو هم.توجد شبكات VPN بدون سجلات ، ولكن عليك أن تثق بأكوام من الثقة في خدمة لديها وصول كامل إلى جميع البيانات الواردة والصادرة على جهاز الكمبيوتر الخاص بك.

تعد الشبكات الظاهرية الخاصة (VPN) طريقة سهلة لاستعادة بعض الخصوصية دون الحاجة إلى التغيير من متصفحك المعتاد أو تغيير عادات التصفح العامة واستخدام الإنترنت كثيرًا.إذا كنت تفكر في هذا الخيار ، فقد تفكر أيضًا في استخدام مفتاح إيقاف VPN.

Tor مقابل I2P مقابل VPN: أيهما أفضل للخصوصية؟

إذا كنت تريد تصفحًا شديد الخصوصية ، والوصول إلى مواقع البصل والويب المظلم ، ولا تمانع في حدوث انخفاض طفيف في سرعة الإنترنت ، فاختر Tor.

إذا كنت تريد وصولًا خاصًا للغاية إلى الخدمات المخفية وأدوات المراسلة عبر شبكة موزعة من الأقران ، وما زلت لا تمانع في حدوث انخفاض طفيف في سرعة الإنترنت ، فاختر I2P (على الرغم من أنه يحتوي على مواقع وخدمات أقل من Tor باعتبارهكامل).

أخيرًا ، إذا كنت تريد تشفير كل حركة مرور الشبكة الواردة والصادرة ولا تمانع حقًا في حدوث انخفاض طفيف في سرعة الإنترنت ، فاختر VPN.

اعتمادات الصورة: ImageFlow/Shutterstock